- Malware Analis Gratis Alias Sandbox Testing Free - Any Run

- LAGU COVER PILIHAN HITS 2022

- Cara Membersihkan Back Wash Tabung Filter Air Yang Benar

- Tambak7 - Game Konten Release - Call Of Duty - Premiere

- Lengkapi Dokumen Ini kalau JHT Mau Cair 100% Sebelum Tanggal 4 Mei 2022

- Yuk Vaksin Lokasi Booster Vaksin Depok 2022

- Tipu-Tipu Pake Fake Email, Gimana Caranya ?

- Yuk, Cuan jualan NFT di OpenSea Market !!

- Tambak7 Punya Youtube ? Yuk Subcribe !

- Apa itu P2P lending ? ikutan Investasi atau jangan ?

- Streaming Online TV Lokal Indonesia Menggunakan m3u, Gratis !!!

- Yuk, Posting event safelinku biar dapat hadiah !!

- Jenis Jenis Perlindungan Hukum di Indonesia

- Review Dash Cam merk 70mai Pro Plus support GPS dan ADAS

- Robot Trading kripto Gratis - bituniverse - Auto Cuan !!

- Membuat Website scan virus menggunakan API virustotal

- Koneksi Internet Private Aman Gratis No Ribet, Menggunakan Warp Plus

- Winamp, Aplikasi Pemutar Lagu Ringan

- Beli Hosting Murah Aman dan Nyaman ??

- JUSTUS, kuliner pemakan daging steak di BANDUNG

- RM Sukasari Tegal untuk traveler ke JAWA lewat jalur selatan

- Majalah Panjebar Semangat yang melegenda

- Leopard G700 Gaming Keyboard LED MURAH MERIAH

- Mencoba mobil Wuling Cortez yang WOW

- Kuliner enak, sate Kambing Pak Manto solo melegenda tengkleng, rica-rica

- LUMPIA SULTAN yang Viral dari Bandung !!

- ADSENSE sudah dikirim, thanks google

- Games jadul Ding Dong menggunakan Mame dan Nebula emulator, Bonus ROM game hits FREE Download !!

- SEBAHU Coffee Bandung

- Yuk Belajar Penetration Test dan Tools Yang Digunakan

- Google Adsense, Pemasukan Anda Saat Rebahan

- Cara Mengatasi 403 Forbidden Pada Web dan Cpanel Anda

- Mengatasi Upload Gambar Error pada Web yang menggunakan Apache Pada Raspberry

- Menonton IPTV Gratis tanpa Membeli alat yang mahal

- Daftar m3u IPTV Channel Didunia

- Review SOCIAL MEDIA MARKETING TERKEMUKA, MURAH DAN TERJANGKAU

- Internet Speed Test sekarang sudah tersedia di Tambak7 looooh

- Oracle dilaporkan sedang dalam pembicaraan untuk membeli bisnis TikTok di AS

- Menghasilkan uang disaat pandemi dengan hanya membuat shortlink sambil rebahan

- Aplikasi POS / Penjualan / Inventory Support Barcode Scanner dan Printer Thermal

- Lirik Lagu Hush - Yellow Claw - Weird Genius feat. Reikko

- Benteng Van Der Wicjk Saksi Bisu Sejarah Gombong

- Lirik Lagu Viral Lathi - Weird Genius - Sara Fajira

- Toko Tambak7 Siap Memasarkan Aplikasi Display

Penetration Test (Pentest)

1. Apa itu Penetration Testing ?

Penetration Testing (disingkat pentest) adalah suatu kegiatan dimana seseorang mencoba mensimulasikan serangan yang bisa dilakukan terhadap jaringan organisasi / perusahaan tertentu untuk menemukan kelemahan yang ada pada sistem jaringan tersebut. Orang yang melakukan kegiatan ini disebut penetration tester (disingkat pentester). Penetration Testing mempunyai standar resmi sebagai acuan dalam pelaksanaannya. Standar ini bisa dilihat di pentest-standard.org.

2. Kenapa Penetration Testing diperlukan ?

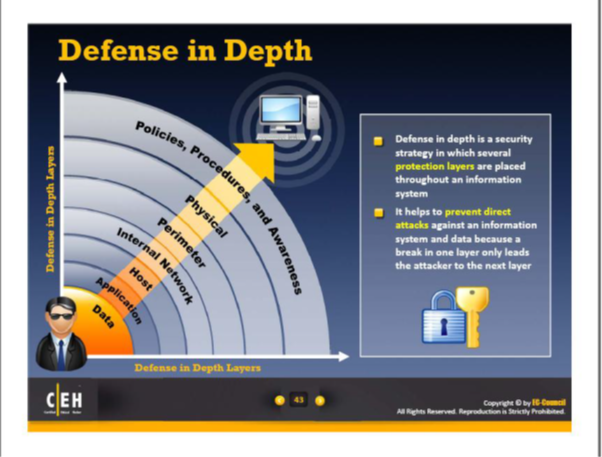

Nah kenapa kegiatan pentest diperlukan ? Perusahaan-perusahaan besar yang menyimpan data-data sensitif (seperti Bank) tentu tidak ingin jaringannya dibobol oleh orang tidak bertanggung jawab yang kemudian bisa mengambil alih kontrol jaringan dan menimbulkan kerugian yang sangat besar. Oleh karena alasan itu perusahaan menginvestasikan dana untuk memperkuat sistem jaringannya. Salah satu metode paling efektif adalah melakukan pentest. Dengan melakukan pentest, celah-celah keamanan yang ada dapat diketahui dan dengan demikian dapat diperbaiki secepatnya. Seorang pentester mensimulasikan serangan yang dapat dilakukan, menjelaskan resiko yang bisa terjadi, dan melakukan perbaikan sistem tanpa merusak infrastruktur jaringan perusahaan tersebut.

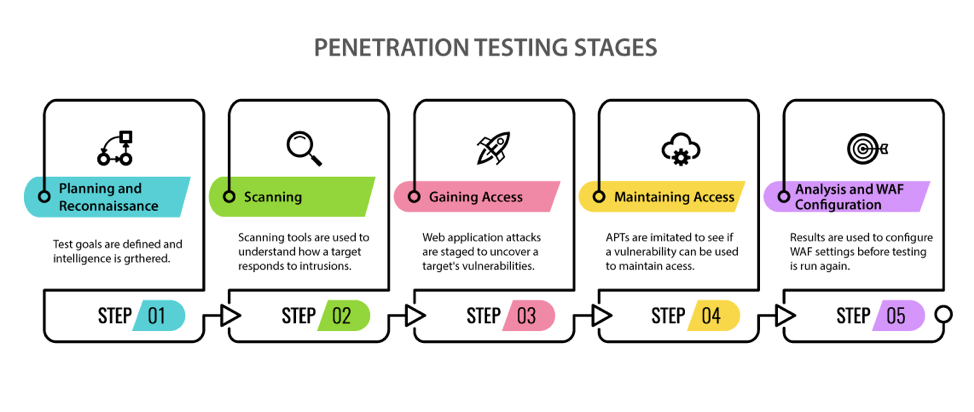

3. Tahapan Penetration Testing

Penetration Testing memiliki standar (PTES) yang digunakan sebagai acuan dalam pelaksanaanya yang dibagi ke dalam beberapa tahap :

- Pre-engagement Interactions

Tahap dimana seorang pentester menjelaskan kegiatan pentest yang akan dilakukan kepada client (perusahaan). Disini seorang pentester harus bisa menjelaskan kegiatan-kegiatan yang akan dilakukan dan tujuan akhir yang akan dicapai.

- Intelligence Gathering

Tahap dimana seorang pentester berusaha mengumpulkan sebanyak mungkin informasi mengenai perusahaan target yang bisa didapatkan dengan berbagai metode dan berbagai media. Hal yang perlu dijadikan dasar dalam pengumpulan informasi adalah : karakteristik sistem jaringan, cara kerja sistem jaringan, dan metode serangan yang bisa digunakan.

information gathering : metodenya whois lookup, banner grabbing, nslookup, idserve, theharvester, DNS records

Scanning port dan cracking password : nmap, zenmap, hydra, wireshark

Scanning vulnerability dan exploit : nessus, metasploit framework , wpscan

Web Scanning : vega, havij, sqlmap, dotdotpwn.pl

OS scanning : Kali Linux

Type attack : Mitre

- Threat Modeling

Tahap dimana seorang pentester mencari celah keamanan (vulnerabilities) berdasarkan informasi yang berhasil dikumpulkan pada tahap sebelumnya. Pada tahap ini seorang pentester tidak hanya mencari celah keamanan, tetapi juga menentukan celah yang paling efektif untuk digunakan.

- Vulnerability Analysis

Tahap dimana seorang pentester mengkombinasikan informasi mengenai celah keamanan yang ada dengan metode serangan yang bisa dilakukan untuk melakukan serangan yang paling efektif.

- Exploitation

Tahap dimana seorang pentester melakukan serangan pada target. Walaupun demikian tahap ini kebanyakan dilakukan dengan metode brute force tanpa memiliki unsur presisi. Seorang pentester profesional hanya akan melakukan exploitation ketika dia sudah mengetahui secara pasti apakah serangan yang dilakukan akan berhasil atau tidak. Namun tentu saja ada kemungkinan tidak terduga dalam sistem keamanan target. Walaupun begitu, sebelum melakukan serangan, pentester harus tahu kalau target mempunyai celah keamanan yang bisa digunakan. Melakukan serangan secara membabi-buta dan berharap sukses bukanlah metode yang produktif. Seorang pentester profesional selalu menyempurnakan analisisnya terlebih dahulu sebelum melakukan serangan yang efektif.

- Post Exploitation

Tahap dimana seorang pentester berhasil masuk ke dalam sistem jaringan target dan kemudian melakukan analisis infrastruktur yang ada. Pada tahap ini seorang pentester mempelajari bagian-bagian di dalam sistem dan menentukan bagian yang paling critical bagi target (perusahaan). Disini seorang pentester harus bisa menghubungkan semua bagian-bagian sistem yang ada untuk menjelaskan dampak serangan / kerugian yang paling besar yang bisa terjadi pada target (perusahaan).

- Reporting

Reporting adalah bagian paling penting dalam kegiatan pentest. Seorang pentester menggunakan report (laporan) untuk menjelaskan pada perusahaan mengenai pentesting yang dilakukan seperti : apa yang dilakukan, bagaimana cara melakukannya, resiko yang bisa terjadi dan yang paling utama adalah cara untuk memperbaiki sistemnya.

4. Tipe Penetration Testing

Ada Tiga jenis tipe pentest, yaitu : overt, kombinasi dan covert. Overt pentest dilakukan dengan sepengetahuan perusahaan. Covert pentest dilakukan tanpa sepengetahuan perusahaan. Kombinasi Ketiga tipe pentest ini memiliki kelebihan dan kelemahan satu sama lain.

- Overt Penetration Testing (white Box)

Pada overt pentest, seorang pentester bekerja bersama dengan tim IT perusahaan untuk mencari sebanyak mungkin celah keamanan yang ada. Salah satu kelebihannya adalah pentester mengetahui informasi sistem jaringan yang ada secara detail dan dapat melakukan serangan tanpa khawatir akan di-blok. Salah satu kelemahannya adalah tidak bisa menguji respon dari tim IT perusahaan jika terjadi serangan sebenarnya. Saat jumlah waktu dalam kegiatan pentest dibatasi, akan lebih efektif menggunakan tipe overt.

- Covert Penetration Testing (Black Box)

Pada covert pentest, seorang pentester melakukan kegiatan pentest tanpa sepengetahuan perusahaan. Artinya tes ini digunakan untuk menguji respon dari tim IT perusahaan jika terjadi serangan sebenarnya. Covert test membutuhkan waktu yang lebih lama dan skill yang lebih besar daripada overt test. Kebanyakan pentester profesional lebih merekomendasikan covert test daripada overt test karena benar-benar mensimulasikan serangan yang bisa terjadi. Pada covert test, seorang pentester tidak akan berusaha mencari sebanyak mungkin celah keamanan, tetapi hanya akan mencari jalan termudah untuk masuk ke dalam sistem, tanpa terdeteksi.

- Kombinasi white box dan black box, Grey Box

Beberapa Training yang dapat diambil untuk lebih mengenal Pentest

Workshop untuk Pentest Download disini untuk lebih jelasnya

Malware Analis Gratis Alias Sandbox Testing Free - Any Run

Malware Analis Gratis Alias Sandbox Testing Free - Any RunSenin, 07 Mar 2022, 11:18:01 WIB, Dibaca : 1159 Kali |

Minggu, 01 Agu 2021, 17:44:21 WIB, Dibaca : 2367 Kali |

Yuk Belajar Penetration Test dan Tools Yang Digunakan

Yuk Belajar Penetration Test dan Tools Yang DigunakanSabtu, 05 Sep 2020, 21:50:11 WIB, Dibaca : 6500 Kali |